Взломы сайтов на 1С-Битрикс: как защититься в 2025 году

Как обеспечить безопасность Bitrix

С 2023 года сайты на Bitrix начали массово атаковать боты. Они сканируют интернет, ищут известные уязвимости и при нахождении загружают вредоносный код. Сайт помечается как заражённый.

Позже информация уходит на чёрный рынок. Её покупают — и уже реальные злоумышленники начинают работу: крадут данные, размещают фишинг, шантажируют.

Между уязвимостью и взломом есть окно — время, когда ещё можно всё исправить. Но большинство сайтов просто ждут, пока к ним доберутся.

Важно!

Цель бота — не поломать сайт, а тихо внедрить код, чтобы потом продать доступ. Если сайт начал меняться визуально — значит, либо бот сработал слишком грубо, либо ваши данные уже передали злоумышленнику и он начал активные действия.

Кроме главной причины, есть еще другие. Они встречаются реже, но и про них стоит знать

Причина взлома

Что мы делаем, чтобы не допустить этого

Как понять, что сайт взломан?

-

Зайдите на сайт с телефона или через поиск

Если вместо вашего сайта открывается что-то чужое, появляются странные окна или реклама — сайт, скорее всего, взломали. -

Посмотрите, как сайт выглядит в Google и Яндексе

Наберите название компании в поиске. Если в описании сайта — странные слова, реклама или иероглифы, это повод насторожиться. -

Проверьте, нет ли лишней рекламы

Откройте пару страниц. Если видите баннеры, всплывающие окна или ссылки, которых вы не размещали — это может быть вирус. -

Обратите внимание на скорость

Если раньше всё грузилось быстро, а теперь тормозит — возможно, кто-то использует сервер в своих целях. -

Проверьте админов в CMS

Если у вас есть доступ в админку, загляните в список пользователей. Есть незнакомый администратор? Пора бить тревогу. -

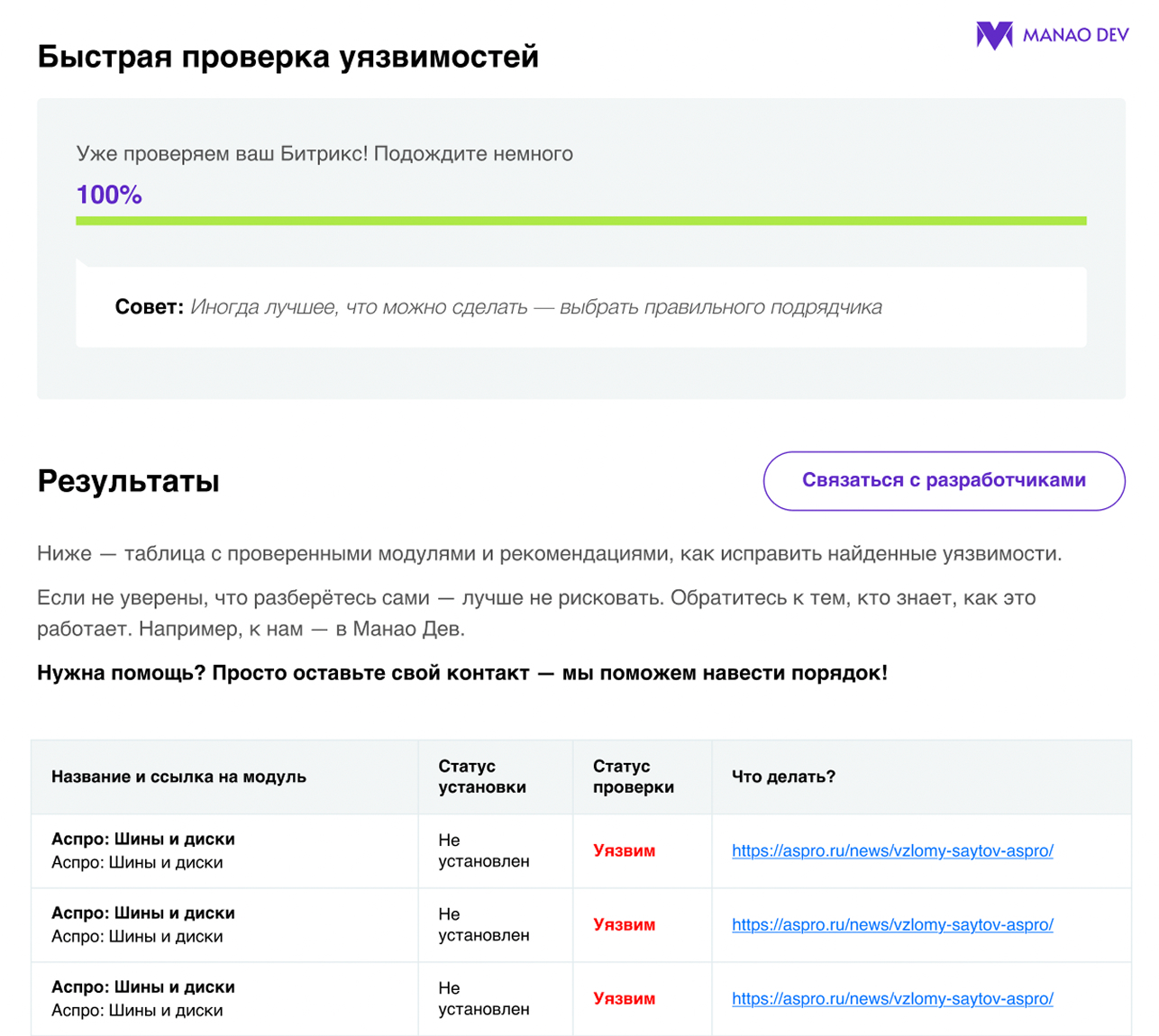

Запустите быструю проверку на уязвимости в CMS

У нас есть бесплатный инструмент — за минуту покажет, есть ли на сайте дырки в модулях. Установить можно самому или с нашей помощью. Напишите — подскажем.

Бесплатная проверка сайта 1С-Битрикс на уязвимости

Это бесплатно и безопасно

Что делать, если сайт уже заражен?

-

Не паниковать

Не платите вымогателям, не вносите правки вслепую, не пытайтесь сами что-то чинить, если не уверены. Так можно только навредить -

Ограничить доступ

Временно закройте сайт (например, поставьте заглушку), отключите FTP и SSH-доступ, если возможно -

Сменить все пароли

Админка, FTP, база данных, хостинг, почта — всё. Особенно если кто-то работал с заражённого компьютера -

Обратиться к специалистам

Чем раньше — тем меньше ущерб. Без закрытия уязвимости и полной очистки сайт останется под угрозой.

Полное лечение сайта — шаг за шагом

Инструкция для технического специалиста!

Если вы не поймете, что тут написано — это нормально. Просто покажите этот блок своему системному администратору или напишите нам. Мы всё сделаем!

- Обновите ядро Bitrix и все сторонние модули/шаблоны. Особенно важно — уязвимые версии (ASPRO, eSolutions и т.п.).

- Если обновиться нельзя — закройте дыры вручную.

- Сделайте резервную копию (файлы и база).

- Запустите полную проверку сайта через «Поиск троянов» (bitrix.xscan). Это базовые настройки безопасности Битрикс.

-

Проверьте вручную:

- подозрительные функции (eval, base64_decode, shell_exec и т.п.),

- нестандартные/внезапно изменённые файлы,

- популярные точки заражения: index.php, /bitrix/admin/, prolog_after.php, security_file_verifier.php.

- Очистите кеш: /bitrix/cache/, /bitrix/managed_cache/. Перезапустите PHP (очистка OPCache).

- Проверяйте не только /upload/, но и системные директории Bitrix.

-

Проверьте:

- агенты Bitrix (раздел “Настройки” → “Агенты”) и cron-задачи на сервере — нет ли подозрительных задач и процессов, запускающихся автоматически;

- .htaccess — не настроены ли редиректы или ограничения для пользователей;

- скрытые скрипты и файлы, маскирущиеся под системные (xmlrpcs.php, inputs.php, l.php и т.п.).

- Удалите всё подозрительное. Проверьте /bitrix/admin/ и корень, чтобы исключить повторное заражение.

- Перезапишите файлы ядра Bitrix через обновление или из дистрибутива.

- Перезапустите сервер. Очистите кеш повторно.

-

Снова проверьте сайт:

- повторное сканирование,

- браузерный просмотр страниц,

- нет ли чужих скриптов или ошибок.

- Проверьте функциональность сайта: каталог, корзина, формы, админка.

- Смените пароли: FTP, SSH, база данных, админка.

- Проверьте ПК администраторов на вирусы.

Провести проверку сайта 1С-Битрикс на уязвимости

Защитите сайт заранее: минимум, который должен быть у всех

-

Обновляйте Битрикс и модули

Хакеры часто используют уязвимости Битрикс в старых версиях. Убедитесь, что у вас стоит последняя версия ядра Bitrix и всех модулей — особенно сторонних. Обновление занимает пару минут, а закрывает десятки дыр. -

Используйте сложные пароли

Админка — первое, куда пытаются попасть. Не используйте «admin» / «123456». Придумайте уникальный пароль с буквами, цифрами и символами. Храните в надёжном менеджере паролей. -

Ограничьте доступ

Не давайте права "админа" всем подряд. У каждого пользователя должны быть только те доступы, которые нужны для работы. Особенно внимательно — к подрядчикам и временным пользователям. -

Включите SSL

Без SSL (https://) все данные между сайтом и пользователем передаются открыто. Это опасно. Установите бесплатный сертификат — например, Let’s Encrypt. Хостинг-провайдер поможет. -

Делайте резервные копии

Если сайт всё же взломают, бэкап — ваш план Б. Копируйте базу и файлы хотя бы раз в месяц. Храните копии не на том же сервере, а в облаке или у себя. -

Следите за сайтом

Если появились ошибки, упала скорость или что-то выглядит иначе — проверьте. Чем раньше заметите проблему, тем меньше последствий. Если сомневаетесь — напишите нам, поможем.

Финальный штрих

Если вы дочитали до конца — вы уже впереди большинства. Пока другие ждут, когда «что-то случится», вы уже знаете, что можно действовать заранее, чтобы обеспечить полную безопасность Битрикс.

Вот что можно сделать прямо сейчас — это займёт не больше часа:

- Проверьте, кто имеет доступ к сайту и хостингу. Удалите лишние учётки, особенно с правами администратора.

- Обновите ядро Bitrix и сторонние модули. В старых версиях часто остаются дыры, которыми пользуются хакеры.

- Установите бесплатный сканер уязвимостей. Он покажет, есть ли проблемы, о которых вы ещё не знаете.

- Поменяйте пароли. Если они простые или давно не обновлялись — это риск. Используйте менеджер паролей.

- Настройте резервное копирование. Храните копии вне сервера, чтобы не потерять всё в один день.

Эти шаги — уже половина успеха. Вторая половина — регулярная проверка и исправление найденного.

Хотите быть уверены, что всё в порядке? Напишите нам. Проверим сайт, найдём уязвимости и поможем закрыть всё, что может привести к проблемам.

Команда

Почему мы?

Наши услуги

Мы компания, умеющая не только разрабатывать сайты, но и хорошо выполняем роль субподрядчика на средних и больших проектах. Разрабатываем и внедряем решения на базе 1С-Битрикс / Битрикс24. Всегда боремся за успешное доведение проекта до финала, гибко планируя производственный график.

Наши клиенты

С нами работают и локальные компании, и международные бренды. Благодаря этому мы видим разные отрасли: от медицины и образования до e-commerce и промышленности. Для сотрудников это опыт и развитие, для клиентов — уверенность, что решения разрабатываются под реальные задачи и специфику бизнеса.

Когда началась волна взломов, мы получили десятки жалоба на неполадки сайтов. При этом визуально взлом был заметен только однажды — когда вирус менял .htaccess и полностью ломал работу сайта. Чаще взломы находили случайно. Например, клиент просит починить какую-то кнопку. Начинаем смотреть, и оказывается, что нерабочая кнопка — это самое безобидное, что есть под капотом.

Из того, о чём говорят меньше всего, но что реально опасно — это взломы на уровне сервера. В частности, случаи с установкой майнеров: вирус незаметно использует ресурсы сервера для добычи криптовалюты. Как правило, найти их сложнее, потому что они не оставляют никаких следов. Но и с такими историями у нас разговор короткий. Все устраняем)